Comptes d’urgence avec des politiques d’accès conditionnel imposant la MFA

Vous devez vous assurer que vous avez ajouté les utilisateurs appropriés au groupe d’accès d’urgence qui est créé dans le cadre du Tenant baseline afin de ne pas vous verrouiller hors du tenant Microsoft. Au minimum, il doit s’agir d’un utilisateur ayant des permissions d’administrateur général.

L’inscription et l’utilisation de la MFA doivent être périodiquement examinées

L’inscription à la MFA doit être examinée régulièrement afin de garantir qu’il n’existe aucune lacune ou mauvaise configuration dans le déploiement. La MFA peut être surveillée nativement dans Azure Active Directory ou avec des outils tiers.

La consultation de l’activité d’authentification dans Entra ID nécessite une licence Entra ID P1, qui peut être achetée individuellement ou via l’un des forfaits courants suivants :

- Microsoft 365 Business Premium

- EMS + E3 ou EMS + E5

- Microsoft 365 E3

- Microsoft 365 E5

Les rapports MFA peuvent aussi être générés via PowerShell, ce qui ne nécessite pas de licence Entra ID P1 et peut être utilisé avec n’importe quel modèle de licence Microsoft.

- Pour afficher l’activité d’authentification, consultez l’article Authentication Methods Activity sur Microsoft Learn.

- Pour plus de détails sur l’examen des événements d’authentification multifacteur Microsoft Entra, consultez l’article Utiliser le rapport de connexions pour examiner les événements d’authentification multifacteur Microsoft Entra sur Microsoft Learn.

- Pour apprendre à lister les détails d’inscription des utilisateurs avec l’API Microsoft Graph, consultez l’article List credentialUserRegistrationDetails sur Microsoft Learn.

L’accès des utilisateurs invités doit être restreint

Veillez à ce que seuls les utilisateurs disposant de privilèges spécifiques puissent inviter des utilisateurs invités sur le tenant et que les invitations ne soient envoyées qu’à certains domaines externes. Assurez-vous que les utilisateurs invités disposent d’un accès limité aux objets du répertoire Entra ID et qu’ils soient obligés d’utiliser la MFA.

Les invitations pour les invités ne doivent être autorisées que pour des domaines externes précis qui ont été validés par l’agence pour des motifs légitimes. Il faut mettre en place un processus formel pour soumettre la demande d’accès des utilisateurs invités. L’accès invité doit être examiné chaque trimestre pour garantir le respect des normes de contrôle d’accès appropriées.

Pour plus de détails sur la gestion des invitations d’invités, vous pouvez vous référer à la documentation Autoriser ou bloquer les invitations à des organisations spécifiques sur Microsoft Learn.

- Utilisez les paramètres de collaboration pour les utilisateurs externes qui n’utilisent pas Azure AD.

- Utilisez les paramètres d’accès inter-tenants pour les utilisateurs externes dans un autre environnement Azure AD.

Le nombre d’utilisateurs avec des rôles hautement privilégiés doit être limité

Administrateur général est le rôle le plus élevé dans Azure AD car il donne un accès illimité au tenant.

Ainsi, si les identifiants d’un utilisateur ayant ces permissions venaient à être compromis, cela présenterait de graves risques pour la sécurité du tenant. Limitez le nombre d’utilisateurs à qui le rôle Administrateur général est attribué. Attribuez aux utilisateurs uniquement les rôles administratifs dont ils ont besoin pour exercer leurs fonctions, au lieu de leur attribuer le rôle Administrateur général. Un minimum de deux utilisateurs et un maximum de quatre utilisateurs DOIVENT être provisionnés avec le rôle Administrateur général.

- Dans le Portail Azure

- Accédez à « Microsoft Entra ID ».

- Sélectionnez « Rôles et administrateurs ».

- Sélectionnez le rôle Administrateur général.

- Sous « Gérer », sélectionnez « Attributions ».

- Vérifiez que deux à quatre utilisateurs figurent sur la liste.

- Ceux qui disposent d’Entra ID PIM devront vérifier les onglets Attributions éligibles et Attributions actives. Il doit y avoir un total de deux à quatre utilisateurs sur ces deux onglets (et non individuellement).

- Si des groupes sont répertoriés, vérifiez combien d’utilisateurs font partie de chaque groupe et incluez-les dans le compte total.

Les comptes hautement privilégiés doivent être cloud-only

Attribuez les comptes utilisateurs qui doivent réaliser des tâches hautement privilégiées à des comptes Azure AD cloud-only afin de minimiser les conséquences d’un compromis d’identité sur site. Les utilisateurs qui doivent se voir attribuer des rôles Azure AD hautement privilégiés DOIVENT être provisionnés avec des comptes cloud-only séparés du répertoire sur site ou d’autres fournisseurs d’identité fédérés.

- Suivez ces étapes pour examiner les rôles administratifs comme Administrateur général

- Veillez à ce que ces comptes soient cloud-only

Les journaux Azure AD doivent être collectés

Les journaux Azure AD doivent être collectés et examinés périodiquement afin de détecter toute anomalie. Les informations de journal doivent être centralisées dans un outil SIEM, tel que Microsoft Sentinel, pour qu’elles soient auditées et consultées. Les journaux d’audit doivent être conservés dans un compte de stockage pendant au moins 90 jours.

Les événements de journal pouvant être collectés sont les suivants :

AuditLogs, SignInLogs, RiskyUsers, UserRiskEvents, NonInteractiveUserSignInLogs, ServicePrincipalSignInLogs, ADFSSignInLogs, RiskyServicePrincipals, and ServicePrincipalRiskEvents.- Découvrez comment analyser les connexions avec le journal des connexions Azure AD sur Microsoft Entra à Microsoft Learn.

- Suivez ce didacticiel pour rediriger les journaux vers un compte de stockage et archiver les journaux du répertoire sur Microsoft Entra à Microsoft Learn.

- Découvrez tout ce que vous voulez savoir sur les journaux de sécurité et d’audit dans Office 365 par The Cloud Technologist.

- Explorez les journaux de connexion (aperçu) dans Azure Active Directory sur Microsoft Entra à Microsoft Learn.

- Découvrez comment connecter les données Azure Active Directory à Microsoft Sentinel sur Microsoft Learn.

Pour conserver les journaux d’Entra ID plus de 7 jours, une licence Entra ID P1 est requise. Cette licence permet de conserver les données pendant 30 jours et peut être achetée seule ou via l’un des forfaits suivants :

- Microsoft 365 Business Premium

- EMS+E3/E5

- Microsoft 365 E3

- Microsoft 365 E5

Les applications autorisées doivent être configurées pour l’authentification unique (SSO)

Si disponible, toutes les applications autorisées doivent être configurées pour l’authentification unique afin d’étendre la sécurité d’authentification aux applications tierces.

- Les paramètres de configuration seront spécifiques à chaque application, mais toutes les applications seront configurées dans la section Applications d’entreprise d’Azure AD. Pour des instructions détaillées, veuillez consulter la documentation Activer l’authentification unique pour une application d’entreprise sur Microsoft Entra à Microsoft Learn.

- Pour un exemple d’intégration SSO, vous pouvez suivre ce didacticiel sur l’intégration Azure Active Directory avec Dropbox Business fourni par Microsoft Entra sur Microsoft Learn.

Pour configurer les applications d’entreprise pour la SSO, une licence Azure AD P1 est requise. Celle-ci peut être achetée seule ou via l’un des forfaits suivants :

- Microsoft 365 Business Premium

- Microsoft 365 E3

- Microsoft 365 E5

- EMS+E3/E5

Les comptes inactifs doivent être bloqués ou supprimés

Supprimer ou bloquer les comptes non utilisés depuis plus de 30 jours permet de prévenir l’utilisation non autorisée de comptes inactifs. Ces comptes peuvent être des cibles pour des attaquants cherchant à accéder à vos données ou à se déplacer latéralement dans une organisation sans être détectés.

Pour des instructions détaillées sur la gestion des comptes utilisateurs inactifs, consultez la documentation Comment gérer les comptes utilisateurs inactifs dans Entra ID sur Microsoft Entra à Microsoft Learn.

Bloquer une connexion

- Rendez-vous sur le portail d’administration Microsoft

- Cliquez sur « Utilisateurs » > « Utilisateurs actifs »

- Sélectionnez le compte que vous souhaitez bloquer

- Cliquez sur « Bloquer la connexion » sous le nom du compte

Les utilisateurs ayant des rôles hautement privilégiés ne doivent pas avoir des permissions permanentes

N’attribuez pas de rôles hautement privilégiés via des attributions de rôles permanentes actives. Préférez des attributions de rôles éligibles dans un système PAM/PIM et définissez une période d’expiration pour les attributions actives, nécessitant que les utilisateurs privilégiés réactivent leur rôle une fois l’expiration atteinte.

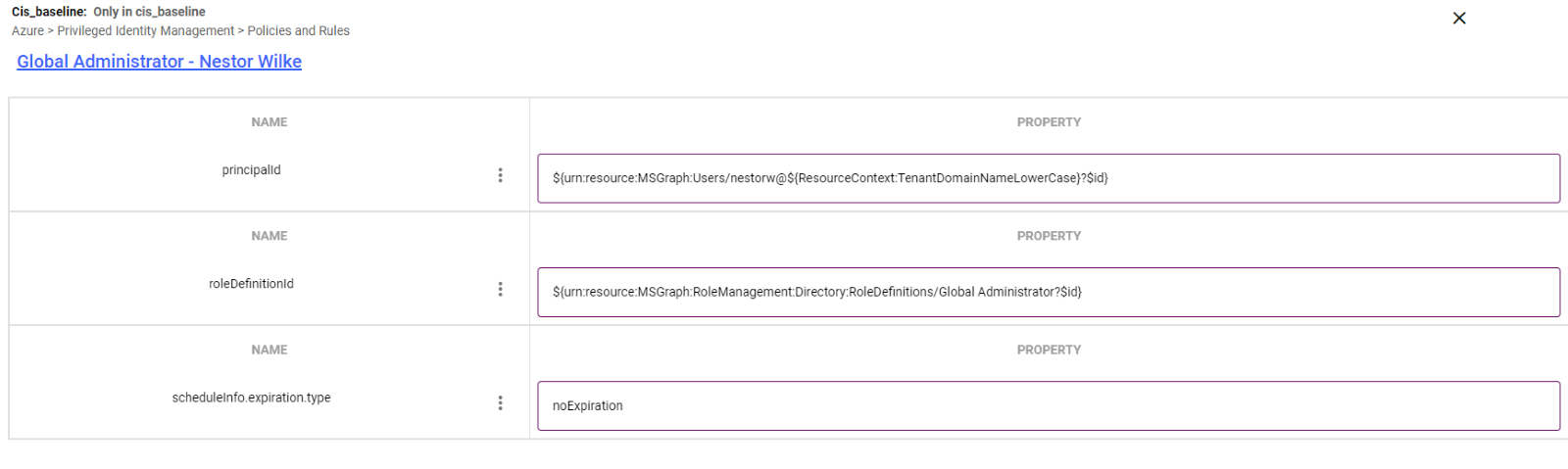

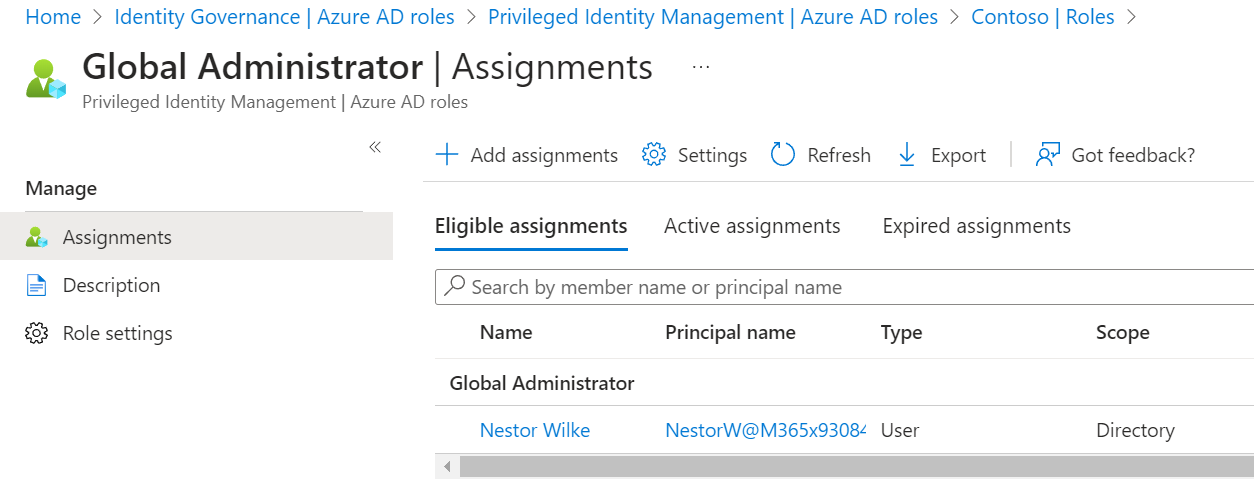

Dans Entra ID, vous pouvez utiliser Privileged Identity Management (PIM) pour définir des attributions permanentes et éligibles. Il ne devrait y avoir qu’une seule attribution permanente pour votre compte d’urgence Administrateur général sur le rôle Administrateur général. Ce compte utilisateur ou service est différent dans chaque Tenant Entra ID.

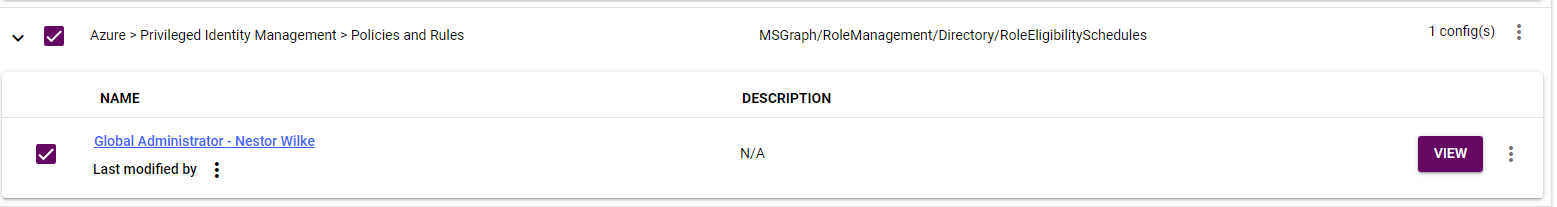

Vous pouvez surveiller les attributions permanentes et éligibles dans Configuration Manager sous Azure > Privileged Identity Management > Section Politiques et Règles (MS Graph/RoleManagement/Directory/RoleEligibility Schedules).

Dans le Centre d’administration Entra.

- Rôles Entra AD > Rôles > Administrateur général

- Vérifiez que tous les utilisateurs ayant le rôle Administrateur général sont en statut éligible sauf un compte d’urgence

L’activation des rôles privilégiés doit être surveillée et nécessiter une approbation

Puisque de nombreuses cyberattaques s’appuient sur les accès privilégiés, il est impératif de surveiller de près l’attribution et l’activation des rôles les plus élevés pour détecter tout signe de compromission. Créez des alertes pour informer lorsqu’un rôle hautement privilégié est attribué à un utilisateur et lorsqu’un utilisateur active un rôle hautement privilégié.

Exigez une approbation pour qu’un utilisateur active un rôle hautement privilégié, comme Administrateur général. Cela complique la tâche d’un attaquant qui tenterait d’exploiter des identifiants compromis d’utilisateurs très privilégiés et garantit une surveillance stricte des accès privilégiés.

Dans la Tenant baseline Configuration Manager, les paramètres du rôle sont mis à jour pour le rôle Administrateur général afin de requérir une approbation lors de l’activation. Ceci utilise Microsoft Privileged Identity Management (PIM). Les approbateurs pour cette activation sont affectés à un groupe nommé PIM Approvers également créé dans la baseline. Vous devrez assigner les utilisateurs à ce groupe qui recevront la demande d’approbation.