L’utilisation de l’accès conditionnel pour accorder l’accès uniquement à l’intérieur du centre de données choisi est cruciale pour atténuer les risques potentiels. Cela garantit que les comptes CoreView ne peuvent pas être utilisés en dehors du centre de données et restent sécurisés. Il est recommandé de mettre en œuvre cette étape conjointement avec la désactivation de l’authentification multifacteur pour les comptes de service.

Prérequis : Ce processus nécessite un abonnement Azure Active Directory Premium P1 ou P2.

Exclure les comptes de service CoreView des politiques existantes

Étape 1

Connectez-vous au portail Azure en tant qu'administrateur.

Étape 2

Ouvrez la section Azure Active Directory.

Remarque : Si Azure Active Directory n’apparaît pas parmi les services Azure récemment utilisés ou sur le tableau de bord, recherchez-le dans la barre de recherche en haut du portail web Azure ou cliquez sur plus de services.

Étape 3

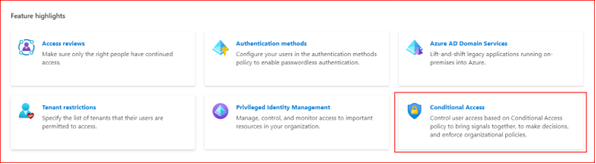

Cliquez sur le menu Sécurité puis sur “Accès conditionnel” :

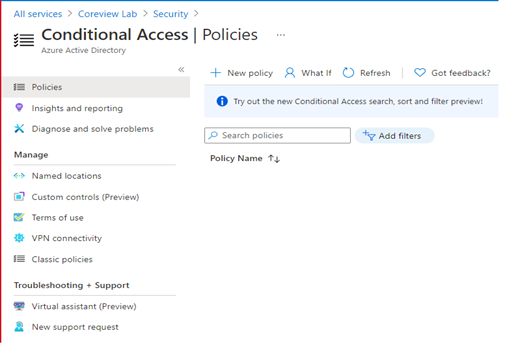

Le menu “Accès conditionnel – Politiques” s’ouvre :

- Si vous avez une politique qui impose MFA sur les comptes admin, vous devez exclure les utilisateurs de service CoreView de celle-ci (voir instructions étapes 5 à 8).

- Si vous n’avez pas de politique d’accès conditionnel qui impose MFA sur les comptes admin, passez à l’étape 9 ci-dessous.

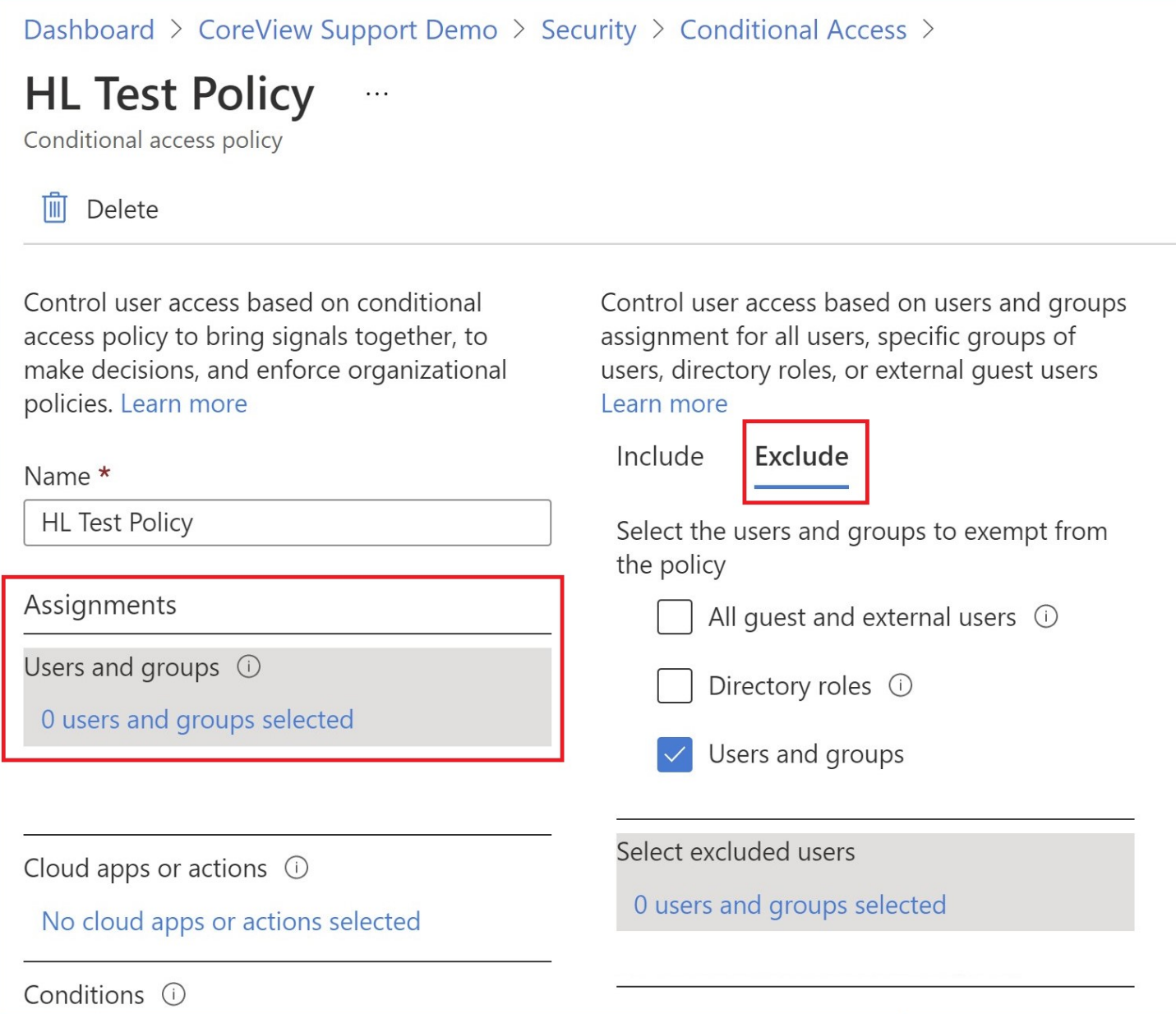

Étape 5

Cliquez sur le nom de la politique pour ouvrir ses détails. Cliquez sur Utilisateurs et groupes sous Affectation, puis sur l’onglet Exclure à droite.

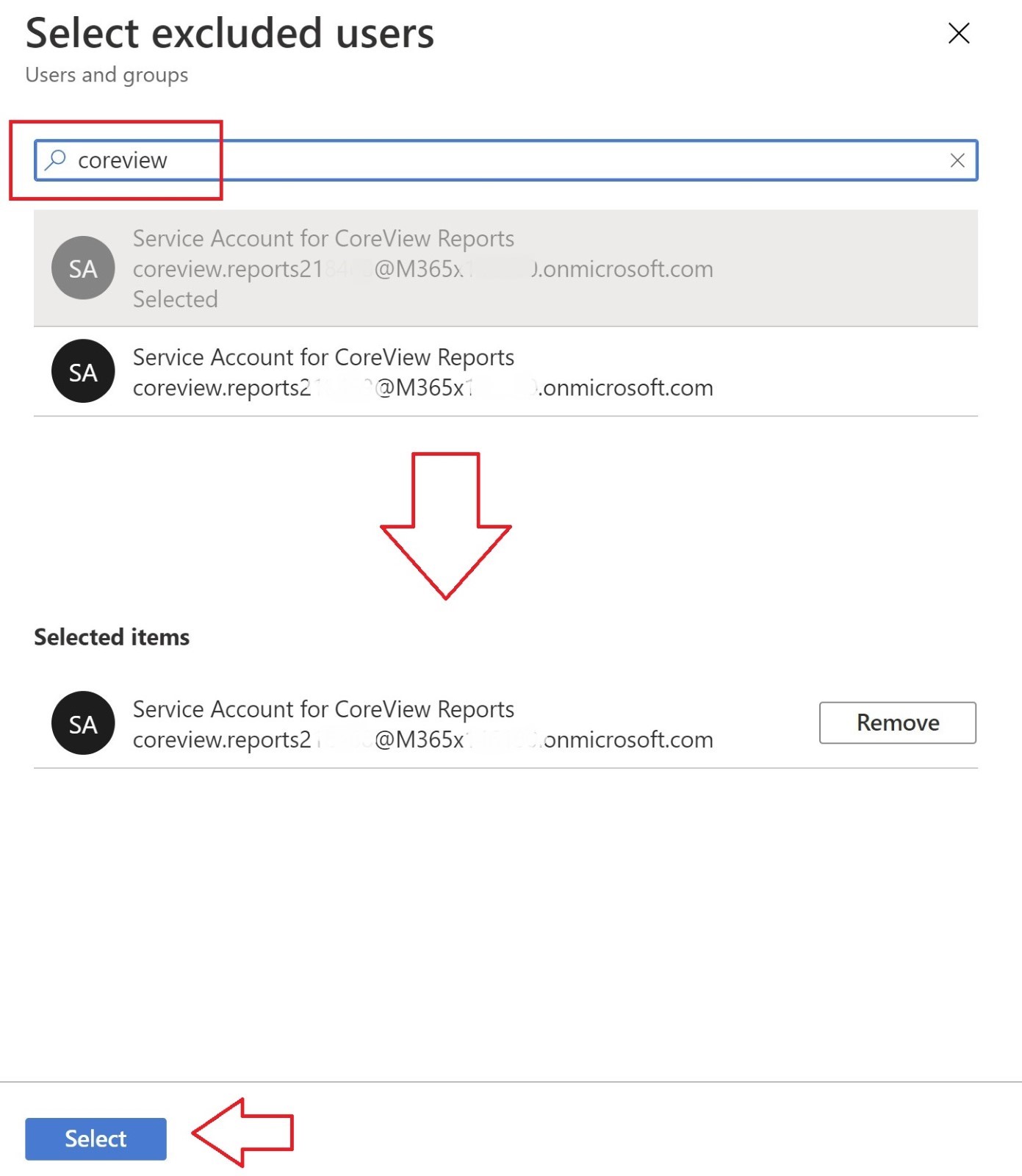

Étape 6

Cochez la case pour “Utilisateurs et groupes”. Puis, dans le panneau “Sélectionner les utilisateurs exclus”, recherchez l’utilisateur de service CoreView.

Remarque : Le nombre d’utilisateurs de service dépend de la taille de votre tenant.

Si vous avez besoin des règles de nommage pour les comptes de service, veuillez consulter votre Technical Account Manager ou contacter le Support.

Étape 7

Cliquez sur un compte utilisateur pour le sélectionner ; il apparaîtra dans la zone des éléments sélectionnés sous la barre de recherche. Répétez cette action pour tous les utilisateurs de service CoreView puis appuyez sur le bouton Sélectionner. Le menu sélection des utilisateurs exclus se fermera.

Étape 8

Cliquez sur le bouton Enregistrer à gauche de la fenêtre pour sauvegarder vos modifications de politique.

Vous pouvez désormais poursuivre et configurer les adresses IP autorisées pour ces utilisateurs.

Configurer les adresses IP autorisées pour ces utilisateurs

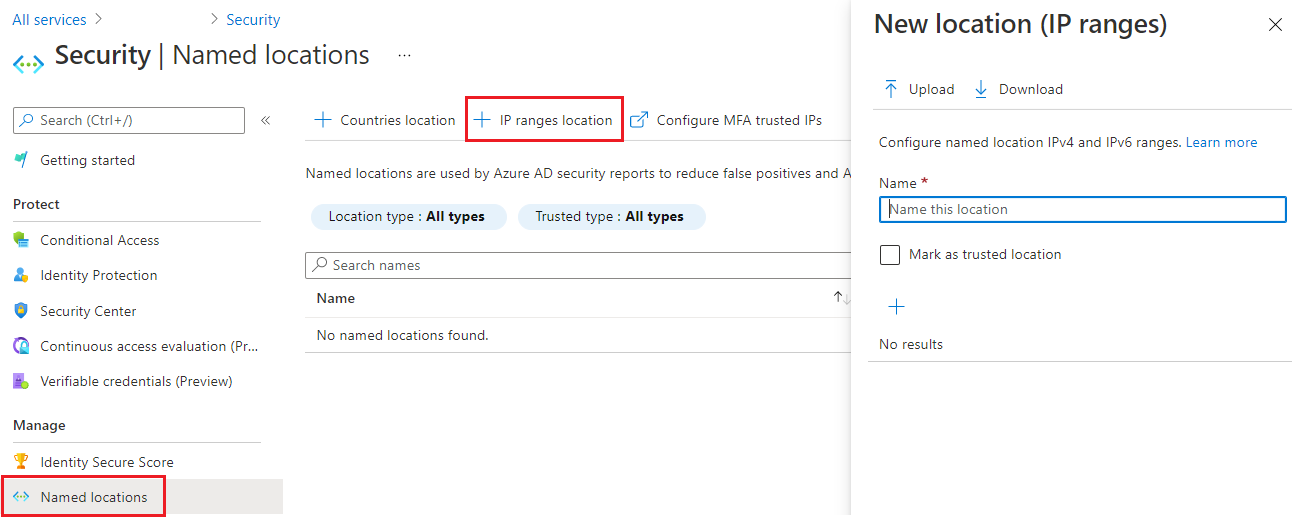

Étape 9

Créez un emplacement nommé et ajoutez les adresses IP. Un nouvel emplacement nommé doit être créé. Sélectionnez Emplacements nommés dans la section Gérer puis cliquez sur + Emplacement de plages d’IP.

Étape 10

Entrez le nom pour l’emplacement (recommandé : CoreView <nom de région> Platform IPs) et toutes les adresses IP avec sous-réseaux dans le tableau ci-dessous. Une fois la liste complète, cliquez sur “Créer“.

Si vous avez configuré l’agent hybride CoreView, il faudra également insérer l’IP publique de votre serveur.

N’oubliez pas d’inclure les IPs pertinentes à votre centre de données. Si vous ne disposez pas de la liste, reportez-vous aux informations ci-dessous.

Vous pouvez cocher l’option « Marquer comme emplacement de confiance » pour un risque de connexion plus faible pour l’utilisateur.

Centres de données et IPs

If you need the list of CoreView's data centers and related IPs, we can provide you with a detailed table.

You can request the table from your designated Technical Account Manager or by contacting support.

Créer une nouvelle politique pour les comptes de service CoreView

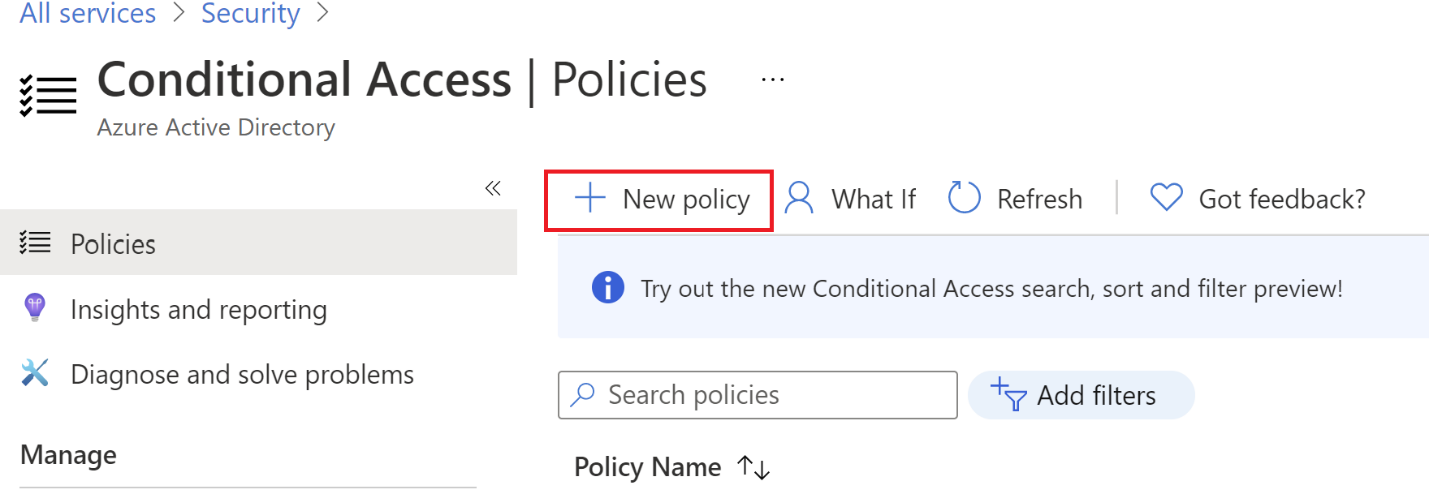

Étape 11

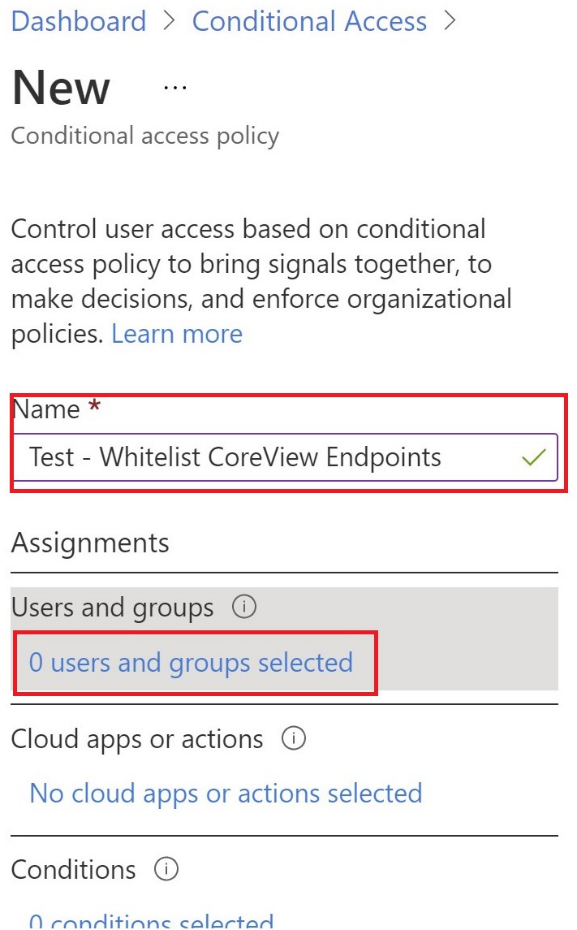

Créez une nouvelle politique pour les comptes de service CoreView. Une nouvelle politique doit être créée. Sélectionnez Politique puis cliquez sur Nouvelle politique.

Étape 12

Entrez la nouvelle politique. Entrez le nom (exemple : Safelist CoreView endpoints) et ajoutez tous les utilisateurs de service CoreView et applications cloud. Pour cela, modifiez les volets dans la section Affectations.

Cliquez d’abord sur Utilisateurs et groupes.

Dans l’onglet « Inclure », sélectionnez « Utilisateurs et groupes » puis cliquez sur « Sélectionner ». Utilisez la barre de recherche pour retrouver tous les utilisateurs de service CoreView et ajoutez-les en tant que membres de la politique. Remarque : le nombre d’utilisateurs de service dépend de la taille de votre tenant.

Si vous avez besoin des règles de nommage pour les comptes de service, veuillez consulter votre Technical Account Manager ou contacter le Support.

Appuyez sur « Sélectionner » pour choisir les utilisateurs pour la politique.

Dans la section « Ressources cibles », cliquez sur « Aucune ressource sélectionnée ». Choisissez « Toutes les ressources (anciennement "Toutes les applications cloud") » dans l’onglet Inclure comme illustré ci-dessous.

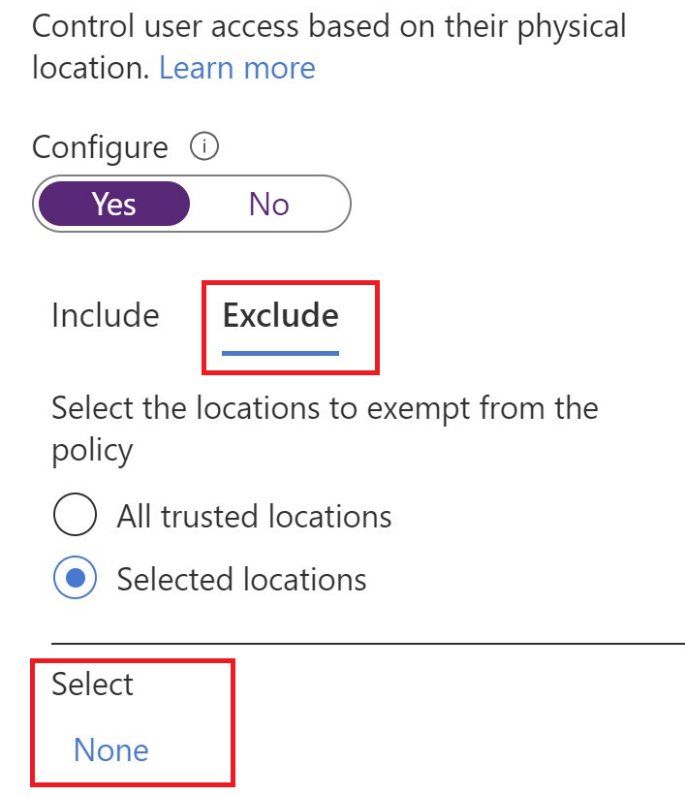

Dans la section Réseau, vous devez inclure tous les emplacements et exclure l’emplacement que vous avez créé précédemment : cliquez sur « Non configuré ». Activez le bouton de configuration sur Oui.

Dans l’onglet Inclure, réglez sur « Tout réseau ou emplacement », comme montré ci-dessus.

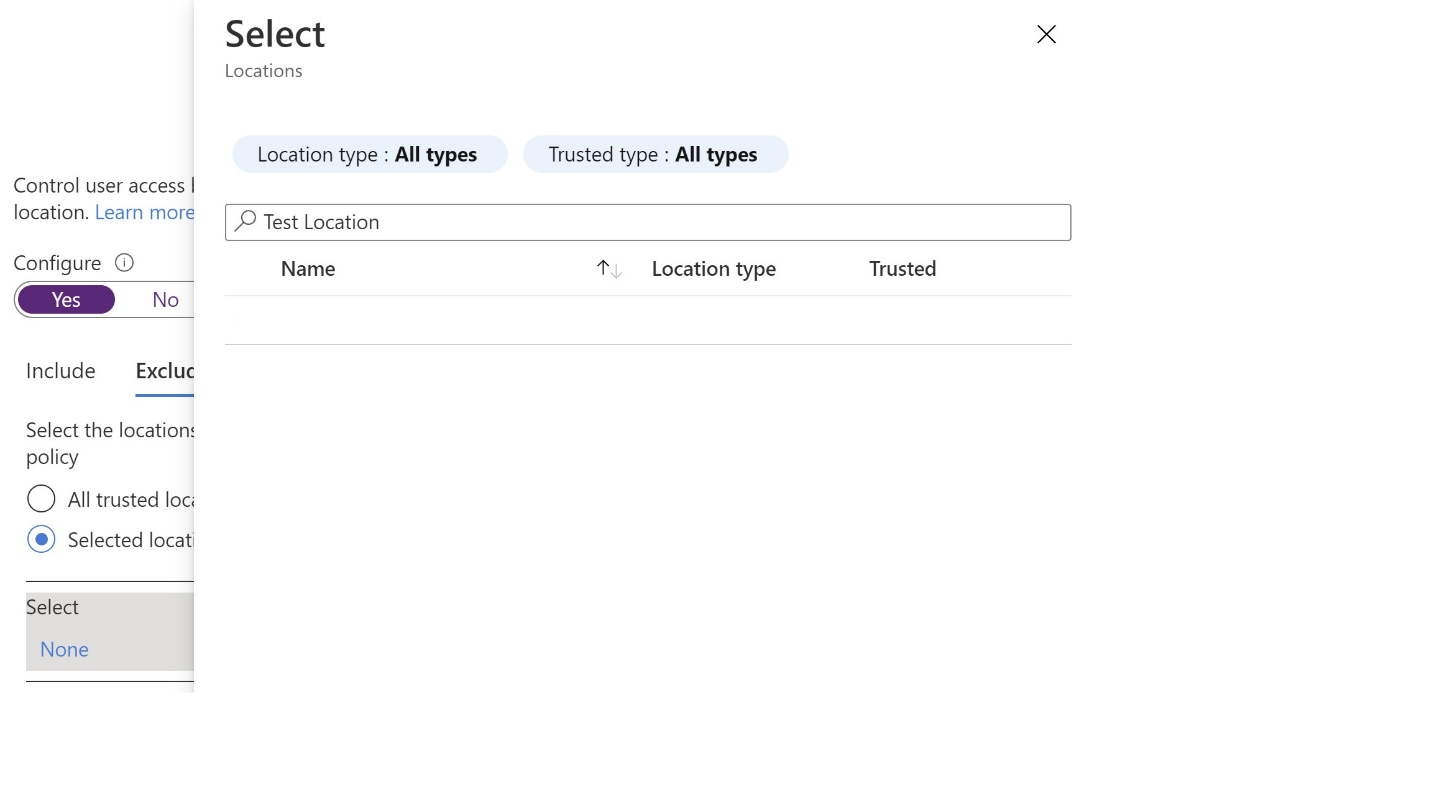

Dans l’onglet Exclure, assurez-vous que « Emplacements sélectionnés » est coché puis cliquez sur Aucun. Recherchez l’emplacement créé précédemment afin de l’exclure.

Cochez l’emplacement et appuyez sur Sélectionner.

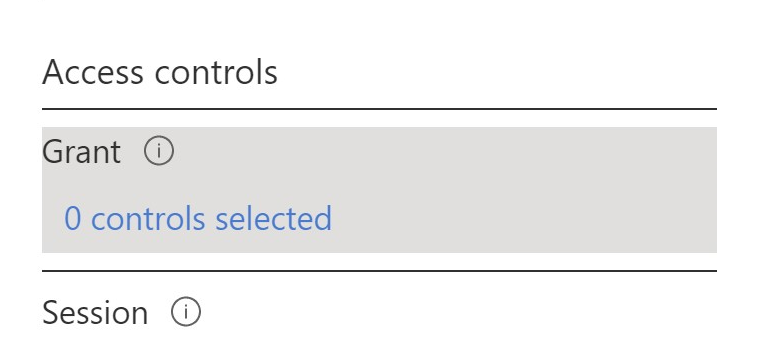

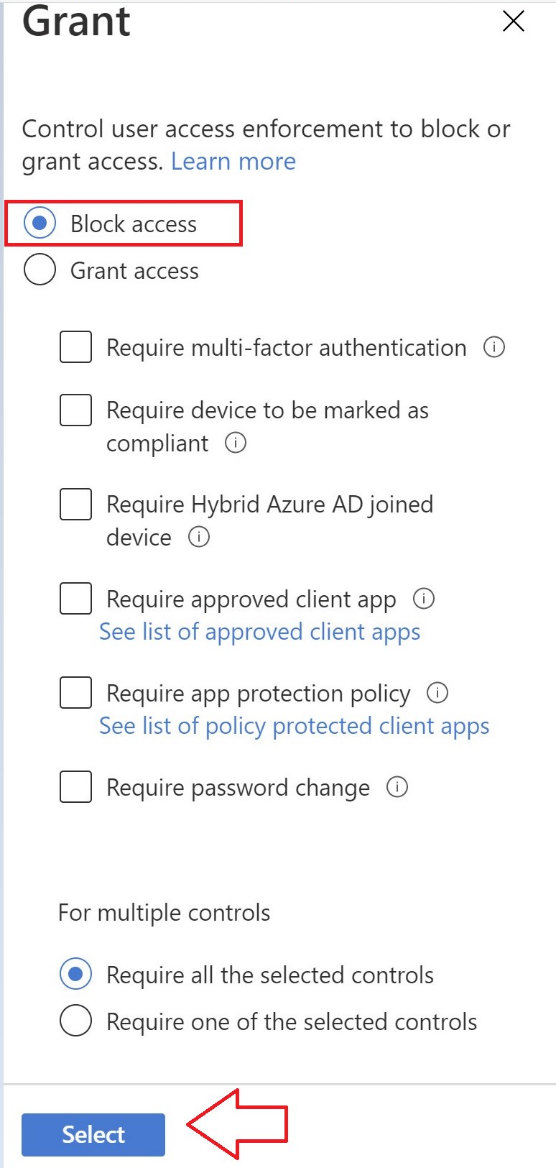

Dans la section Contrôles d’accès, cliquez sur 0 contrôle sélectionné sous Accorder.

À cette étape, nous recommandons de bloquer l’accès. Sélectionnez Bloquer l’accès puis appuyez sur Sélectionner.

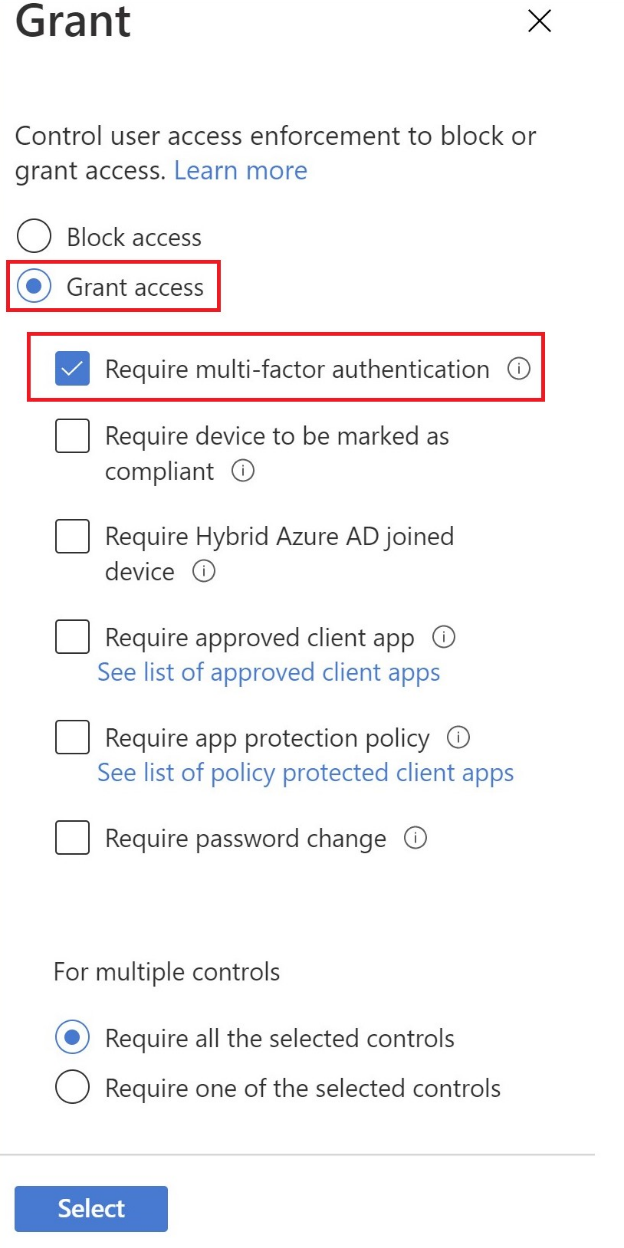

Vous pouvez aussi activer l’authentification multifacteur pour les utilisateurs CoreView connectés depuis des adresses IP non exclues. Pour cela, choisissez Accorder l’accès dans la section Accorder et cochez Exiger l’authentification multifacteur :

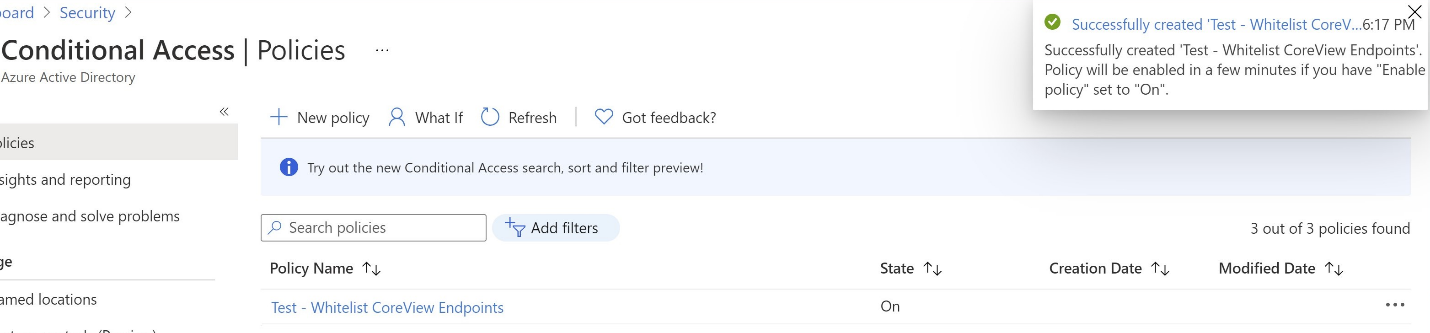

Pour finir, activez la politique puis cliquez sur Créer.

Maintenant la politique est listée dans Accès conditionnel – Politiques

Pour garantir que tout est correctement configuré, nous recommandons de réaliser un test avec l’outil “What if” de Microsoft.