Les rôles Playbook permettent aux administrateurs de tenant de déléguer les responsabilités plus précisément parmi leurs opérateurs. Il y a trois rôles pour visualiser et gérer les Playbooks :

- Playbook Manager

- Playbook Admin

- Playbook Global Viewer

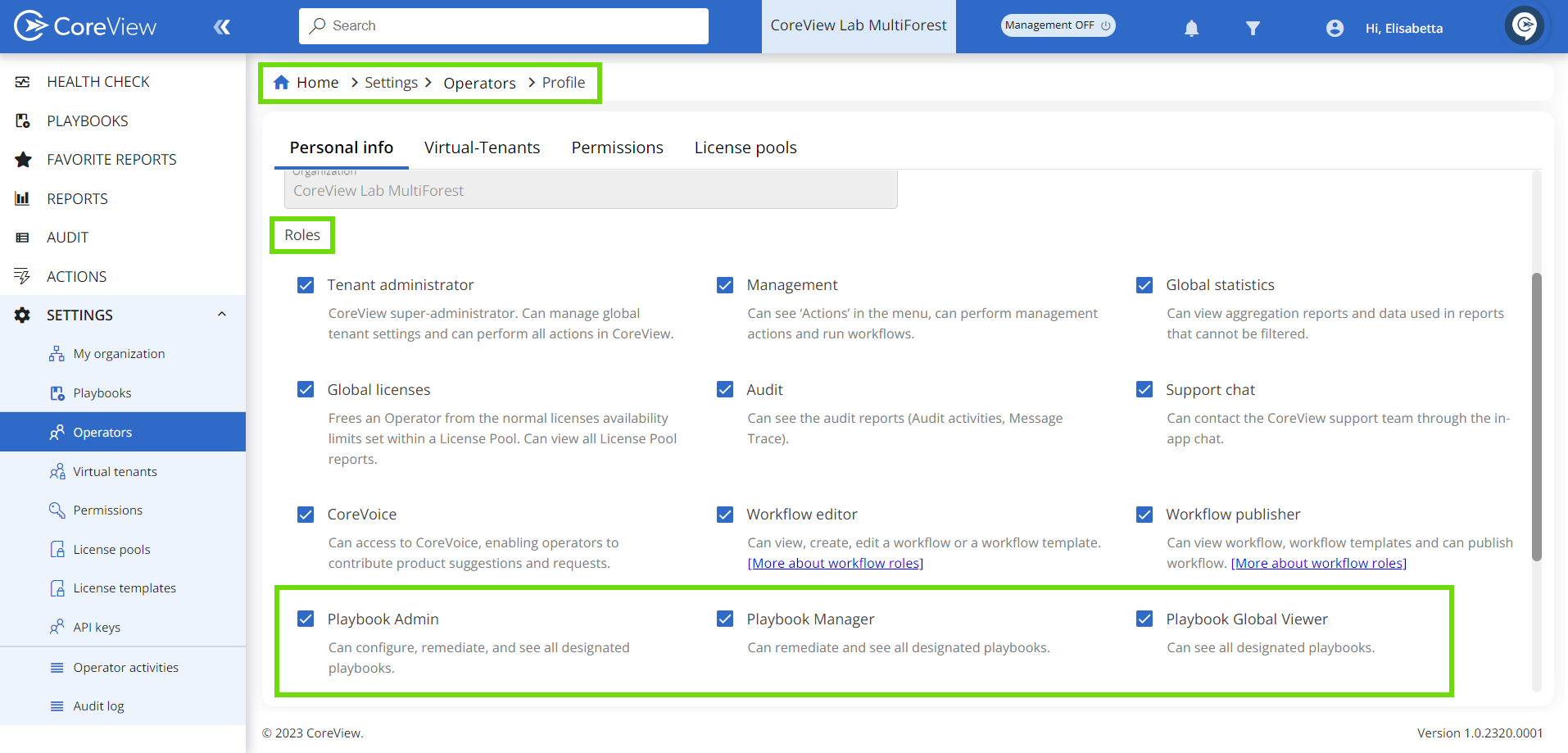

Comment attribuer les rôles Playbook

Les administrateurs de tenant peuvent sélectionner le rôle souhaité dans l’onglet « Informations personnelles » de l’opérateur sous « Paramètres ».

Que peut faire chaque rôle Playbook ?

Regardons les différences entre les rôles Playbook :

Administrateur de tenant |

Playbook Admin |

Playbook Manager |

Playbook Global Viewer |

|

|---|---|---|---|---|

| Créer et modifier des politiques personnalisées | ✔️ |

✔️ |

|

|

| Modifier les politiques prêtes à l’emploi | ✔️ |

|

|

|

| Voir les Playbooks désignés | ✔️ |

✔️ |

✔️ |

✔️ |

| Activer la remédiation | ✔️ |

✔️ |

|

|

| Exécuter la remédiation | ✔️ |

✔️ |

✔️ |

|

| Planifier la remédiation (OOTB) | ✔️ |

|

|

|

| Planifier la remédiation (personnalisée) | ✔️ |

✔️ |

||

| Définir des exceptions | ✔️ |

✔️ |

✔️ |

|

| Voir les tableaux de bord stratégiques et opérationnels | ✔️ |

✔️ |

|

✔️ |

| Voir le tableau de bord de surveillance | ✔️ |

✔️ |

✔️ |

✔️ |

| Personnaliser (masquer/afficher les widgets dans chaque onglet du centre de Gouvernance) | ✔️ |

✔️ |

Onglet Vue d’ensemble |

✔️ |

| Personnaliser les widgets du centre Gouvernance* | ✔️ |

✔️ |

Onglet Vue d’ensemble |

✔️ |

*Cela fait référence à la possibilité de sélectionner quelles politiques afficher dans le widget, l’ordre d’affichage et la manière de représenter les éléments correspondants — soit en valeur numérique, soit en pourcentage.

Il est important de noter que, bien que les administrateurs de tenant et les Playbook Admin aient des capacités similaires, les actions des Playbook Admins sont influencées par les autorisations.

Comment les autorisations affectent les rôles Playbook

Les autorisations influencent fortement les capacités de chaque opérateur dans l’application. Chaque nouveau rôle Playbook est soumis aux autorisations, qui ne peuvent être accordées ou retirées que par un administrateur de tenant. Examinons les différences :

Administrateur de tenant

PEUT |

NE PEUT PAS |

|---|---|

|

|

*Veuillez noter que seuls les administrateurs de tenant peuvent modifier les politiques prêtes à l’emploi.

Playbook Admin

PEUT |

NE PEUT PAS |

|

|---|---|---|

| Sans autorisations |

|

|

| Avec autorisation « Afficher tout » |

|

|

| Avec une ou plusieurs autorisations Playbook |

|

|

Les Playbook Admins peuvent voir tous les Playbooks sauf si des autorisations spécifiques leur sont attribuées, ce qui limite alors leur vue uniquement à ces Playbooks.

Playbook Manager et Playbook Global Viewer

Les opérateurs auxquels on attribue le rôle « Playbook Manager » ou « Playbook Global Viewer » pourront voir tous les Playbooks sous la section « Playbook » dans le menu, sauf si un administrateur de tenant leur accorde des permissions spécifiques de Playbook. Par ailleurs, ils n’auront pas accès à la bibliothèque de politiques Playbook sous « Paramètres > Playbooks ».

Pour plus d’informations sur la délégation, veuillez consulter l’article « Déléguer les Playbooks et les politiques ».

Restrictions de propriété des politiques personnalisées

Comme mentionné plus haut, les administrateurs de tenant et les Playbook Admins peuvent créer des politiques personnalisées. Examinons plus en détail ce que cela implique :

1. Un administrateur de tenant crée une politique personnalisée

Lorsqu’un administrateur de tenant crée une politique personnalisée, les restrictions de propriété suivantes s’appliquent :

- Ni les Playbook Admins ni les Playbook Managers n’auront la possibilité de modifier cette politique.

Administrateur de tenant |

Playbook Admin avec autorisations |

Playbook Manager avec autorisations |

Playbook Global Viewer avec autorisations |

|

|---|---|---|---|---|

| Voir la politique personnalisée | ✔️ |

✔️ |

✔️ |

✔️ |

| Exécuter la politique personnalisée | ✔️ |

✔️ |

✔️ |

|

| Modifier la politique personnalisée | ✔️ |

|

|

2. Un Playbook Admin crée une politique personnalisée

Si un Playbook Admin crée une politique personnalisée, il peut :

- La rendre accessible à tous les opérateurs Playbook avec les autorisations correspondantes dans leur propre Tenant virtuel, si applicable.

- Autoriser les Playbook Admins et Playbook Managers à exécuter la remédiation de cette politique sur les éléments correspondants dans le Tenant virtuel de la politique (le cas échéant).

Les administrateurs de tenant pourront aussi :

- Voir la politique

- Exécuter la remédiation de la politique

- Désactiver la politique personnalisée

- Supprimer la politique personnalisée

Toutefois, les restrictions de propriété suivantes s’appliquent :

Administrateur de tenant |

Playbook Admin avec autorisations |

Playbook Manager avec autorisations |

Playbook Global Viewer avec autorisations |

|

|---|---|---|---|---|

| Voir la politique personnalisée | ✔️ |

✔️ |

✔️ |

✔️ |

| Exécuter la politique personnalisée | ✔️ |

✔️ |

✔️ |

|

| Désactiver la politique personnalisée | ✔️ |

|||

| Supprimer la politique personnalisée | ✔️ |

|||

| Modifier la politique personnalisée | ✔️ |

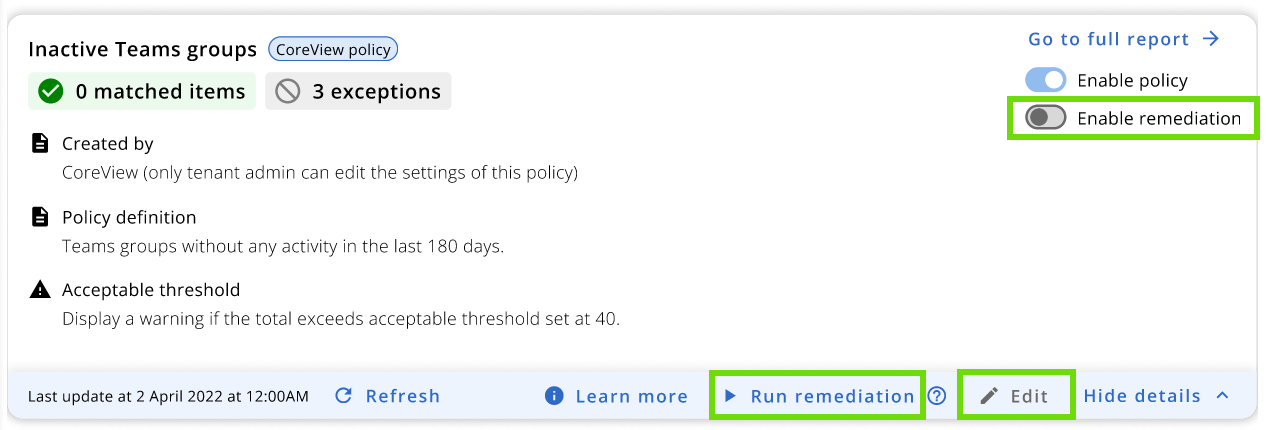

Policy Box

Les restrictions mentionnées dans cette section seront reflétées dans le Policy Box : selon le rôle et les autorisations de l’utilisateur, certaines actions seront grisées.

Dans l’exemple ci-dessous, un Playbook Admin consultant une politique personnalisée créée par un autre administrateur n’est pas en mesure de modifier ou de supprimer la politique. Cependant, le bouton « Exécuter la remédiation » est activé.

Créé par

Dans chaque Policy Box, la section « Créé par » est visible pour tous les opérateurs qui ont la permission de voir la politique. Son objectif est de fournir une visibilité claire sur le créateur de la politique et d’aider les opérateurs à comprendre les permissions associées selon leur rôle.

Pour les politiques personnalisées, le UserPrincipalName (UPN) du créateur de la politique sera affiché dans cette section. Les politiques prêtes à l’emploi sont affichées comme créées par CoreView. Pour les politiques personnalisées créées par les partenaires CoreView, le texte « MSP » sera affiché à la place de l’UPN du créateur.