Configuration Manager SaaS est hébergé sur l’infrastructure cloud de CoreView, aucun accès à Azure DevOps n’est requis. Cet article ne s’applique pas à Configuration Manager SaaS.

Configuration Manager utilise Azure Pipelines pour exécuter des synchronisations.

Par défaut, Azure Pipelines s'exécute sur des agents hébergés dans le cloud Microsoft. Ces agents sont fournis par Microsoft, fonctionnent sous Windows et ne sont pas personnalisables. Les agents Microsoft sont limités à un travail en parallèle et 1800 minutes gratuites par mois, ou vous pouvez payer pour des minutes illimitées et un travail en parallèle supplémentaire pour 40 $/mois.

Microsoft offre la possibilité d'utiliser des agents auto-hébergés. Ces agents ne sont pas hébergés par Microsoft mais doivent être hébergés par le client à l’aide d’un serveur physique ou d’une machine virtuelle (VM). Les agents auto-hébergés offrent plus de flexibilité à moindre coût.

- Les agents auto-hébergés bénéficient de minutes illimitées par mois.

- Les abonnés à Visual Studio Enterprise reçoivent un travail en parallèle gratuit par abonné.

- Les travaux en parallèle supplémentaires nécessitent une facturation de 15 $/mois par travail.

- Les agents auto-hébergés peuvent être utilisés avec une adresse IP fixe et un emplacement fixe.

- Les agents auto-hébergés peuvent être personnalisés avec des configurations matérielles et logicielles pour répondre à vos besoins.

Prérequis pour utiliser les agents auto-hébergés avec Configuration Manager

Système d’exploitation et matériel

Configuration Manager prend en charge les agents Windows et Linux. Les agents Windows doivent fonctionner sous Windows 10 ou version supérieure. Pour Linux, Ubuntu est recommandé.

- Les distributions basées sur Debian autres qu’Ubuntu peuvent fonctionner mais n’ont pas été testées. Certains agents Linux nécessitent Ubuntu, comme pour l’utilisation des agents scale set.

- D’autres distributions basées sur RHEL telles que Fedora, CentOS, SUSE, etc. n’ont pas été testées et peuvent nécessiter une configuration supplémentaire du côté de l’utilisateur, et peuvent ne pas être prises en charge par Configuration Manager.

Pour commencer, vous aurez besoin des éléments suivants :

- Examiner et comprendre les prérequis Windows ou les prérequis Linux.

- Une VM ou un serveur exécutant Windows ou Linux avec au moins 2 cœurs CPU et 8 Go de RAM.

Plus de cœurs CPU et de RAM permettront à l’agent d’exécuter plus d’actions rapidement, tandis qu’un manque de ressources peut provoquer des crashs de l’agent et entraîner l’échec des synchronisations. Le nombre de travaux en parallèle, de configurations synchronisées, etc. déterminera les besoins matériels. À titre de référence, les agents hébergés par Microsoft disposent de 2 cœurs CPU et 7 Go de RAM.

Exigences réseau

Les agents auto-hébergés doivent être configurés pour accéder à certaines ressources nécessaires à Configuration Manager et à Microsoft. Cela comprend les connexions à Azure DevOps, Microsoft 365 et aux points de terminaison Configuration Manager. Si vous configurez un pare-feu sur votre agent ou sur le réseau de l’agent, les étapes suivantes peuvent être nécessaires.

Azure DevOps :

Les agents Azure DevOps doivent être configurés pour permettre les connexions sortantes vers des adresses IP et des URL Microsoft spécifiques.

Pour obtenir la liste des IP Azure DevOps et autres exigences réseau pour les agents auto-hébergés, veuillez consulter le guide Adresses IP et domaines autorisés sur Microsoft Learn.

Microsoft 365 :

L’accès à Microsoft 365 dépend de plusieurs groupes d’URL et d’adresses IP différentes. Pour plus d’informations, consultez le guide URL Microsoft 365 et plages d’adresses IP.

De plus, certains fournisseurs peuvent exiger que des points de terminaison API spécifiques soient accessibles par l’agent si vous souhaitez gérer ces configurations. Veillez à ce que votre agent puisse joindre le point de terminaison suivant :

Microsoft Defender :

https://wdatpprd-us3.securitycenter.windows.com/api/Configuration Manager :

En outre, vous devez vous assurer que votre agent peut se connecter à l’adresse IP de gestion de l’API Configuration Manager suivante :

20.112.227.84et au flux de package GitHub Configuration Manager :

https://nuget.pkg.github.com/simeoncloudInstaller et configurer le pool d’agents

Installer les dépendances de Configuration Manager

Pour exécuter Configuration Manager, les utilisateurs devront installer les logiciels suivants sur l’agent :

- Git

Le support des chemins longs Git doit être activé en exécutant le script suivant sur l’agent :

# Définir git config pour permettre les chemins longs

Write-Host "Setting git long paths."

git config --system core.longpaths true- PowerShell Core

-

.NET 8 SDK

- .NET 8 SDK sera obligatoire à partir d’octobre 2024. Tout agent installé avant octobre devra être mis à jour vers .NET 8 pour éviter toute interruption lors de la synchronisation.

- NuGet

- Azure Command-Line Interface (CLI)

Configuration de l’agent

Une fois la machine de l’agent configurée, les utilisateurs devront approvisionner un compte utilisateur avec les autorisations nécessaires pour l’agent. Les instructions se trouvent dans le guide Agents Windows auto-hébergés et le guide Agents Linux auto-hébergés.

Étape 1 : créer le pool d’agents

Pour créer un pool d’agents, procédez comme suit :

- Accédez à Azure DevOps.

- Allez dans « Paramètres de l’organisation ».

- Trouvez « Pools d’agents » sous « Pipelines ».

- Sélectionnez « Ajouter le pool » en haut à droite de l’écran.

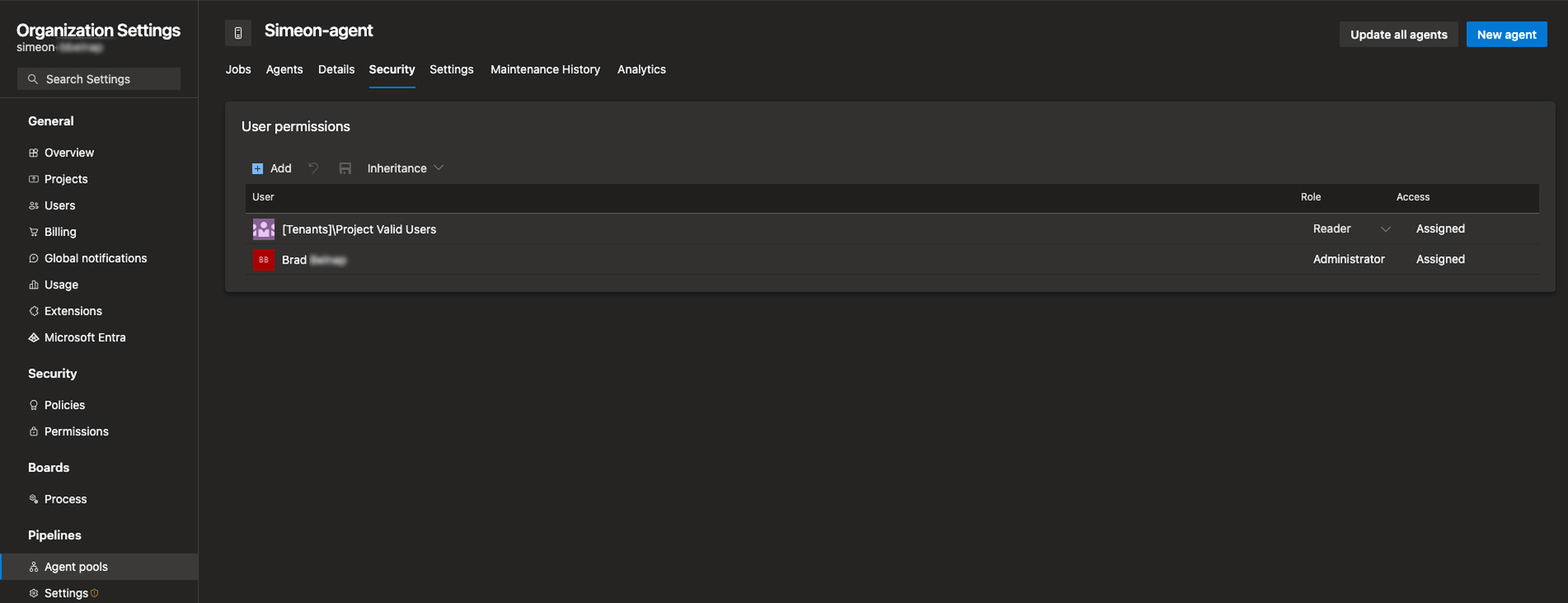

Étape 2 : configurer les autorisations

Assurez-vous que les autorisations appropriées ont été configurées pour Configuration Manager. Procédez comme suit :

- Dans « Pools d’agents », sélectionnez le pool d’agents que vous venez de créer

- Sélectionnez l’onglet « Sécurité »

- Le

propriétaire/administrateurDevOps ainsi que le groupe[Tenants]/Project Valid Usersdoivent être configurés ainsi :

Étape 3 : configurer l’accès à l’authentification

Configurez l’accès à l’authentification.

Plusieurs options sont présentées dans le guide Options d’authentification des agents auto-hébergés. Les jetons d’accès personnel peuvent être configurés à l’aide du guide Enregistrer un agent à l’aide d’un jeton d’accès personnel (PAT).

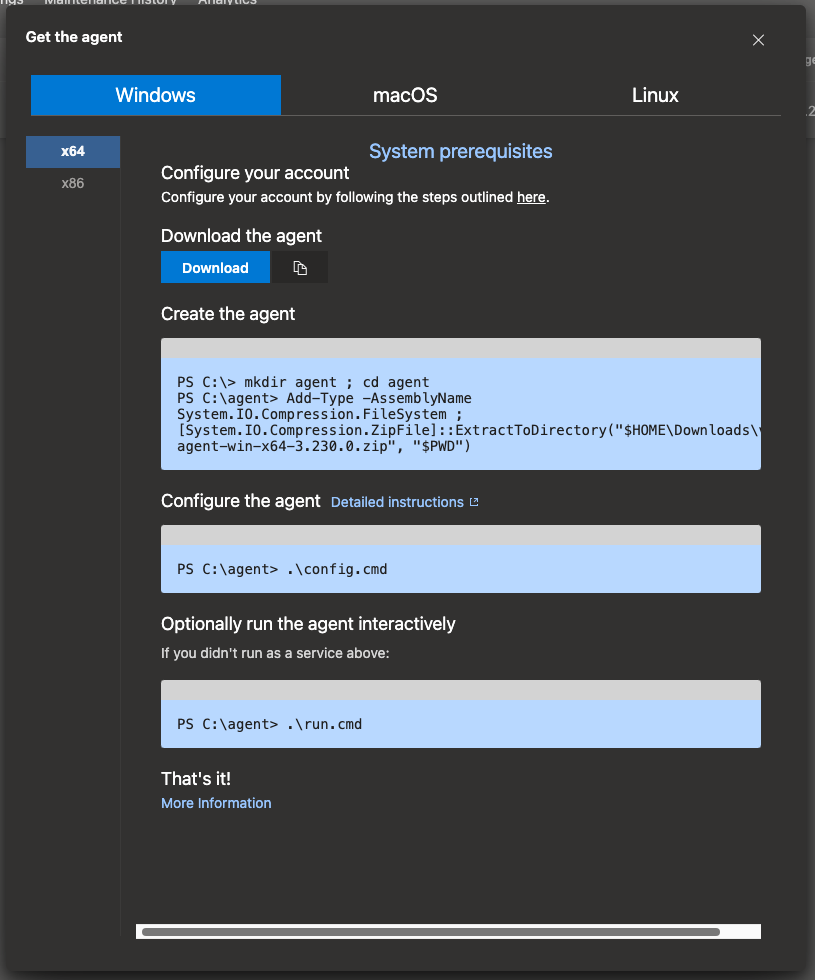

Étape 4 : créer l’agent

Une fois qu’un utilisateur disposant d’une méthode d’authentification est créé, créez l’agent.

- Dans « Pools d’agents », sélectionnez l’agent créé précédemment

- En haut à droite, cliquez sur « Nouvel agent »

Étape 5 : télécharger et exécuter l’agent

Téléchargez le script de configuration de l’agent et exécutez-le sur la machine auto-hébergée.

Sélectionnez le système d’exploitation et l’architecture système correspondant à votre agent, puis téléchargez le fichier ou copiez l’URL pour le télécharger directement sur la machine.

Exécution de l’agent

Une fois l’agent configuré, il est temps de lancer l’agent.

- Vous pouvez démarrer l’agent en suivant :

- la section Exécuter l’agent du guide « Agents Windows auto-hébergés »

- ou la section Exécuter de façon interactive du guide « Agents Linux auto-hébergés ».

- Après le démarrage de l’agent, vous devriez voir l’agent apparaître dans les paramètres du pool d’agents dans DevOps.

Configurer les pipelines Configuration Manager pour utiliser le pool d’agents

Une fois l’agent configuré et prêt à l’emploi, vous pouvez le sélectionner dans l’application Configuration Manager ou le modifier manuellement dans Azure DevOps.

Via l’application Configuration Manager

Vous pouvez le sélectionner lors du processus d’installation sous « Paramètres avancés » ou via « Paramètres de synchronisation » > « Pool d’agents ». Consultez les sections « Sélectionner le pool d’agents lors de l’installation » ou « Sélectionner le pool d’agents lors de la synchronisation » dans notre guide « Sélection du pool d’agents » pour découvrir le processus.

En plus de vos pools d’agents auto-hébergés personnalisés, vous verrez deux options standards :

- Par défaut : cette option est un pool d’agents vide fourni par Microsoft comme espace pour créer vos propres agents auto-hébergés. Par défaut, ce pool n’a aucun agent et n’est pas utilisé.

- Azure Pipelines : cette option représente le pool d’agents Azure hébergé par Microsoft par défaut. Sélectionner cette option garantira que la synchronisation du tenant s’exécute sur l’agent Microsoft par défaut.

Manuellement via le fichier Sync.yml

Pour sélectionner manuellement le pool d’agents personnalisé, veuillez vous référer à la section « Changer le pool d’agents manuellement via le fichier Sync.yml » dans notre guide « Sélection du pool d’agents ».

Considérations supplémentaires

Microsoft prend en charge plusieurs architectures pour l’exécution d’agents auto-hébergés, y compris les agents scale set, les agents Docker et les agents AKS. Ces différentes architectures peuvent nécessiter une configuration supplémentaire qui n’est pas couverte dans ce guide et peuvent ne pas être supportées dans tous les cas par Configuration Manager.

Agents scale set

L’usage des agents scale set peut nécessiter des configurations supplémentaires. Si vous souhaitez utiliser un agent scale set, veuillez suivre les étapes du guide Agents de groupe de machines virtuelles Azure.

Agents Docker

Les agents Docker sont reconnus comme compatibles avec Configuration Manager. Si vous souhaitez configurer des agents Docker, veuillez consulter le guide Exécuter un agent auto-hébergé dans Docker.

Kubernetes / Azure Kubernetes Service (AKS)

Microsoft prend en charge l’exécution d’agents Azure DevOps dans AKS. Pour plus d’informations sur les agents AKS, consultez la section Utiliser le cluster Azure Kubernetes Service dans l’article « Exécuter un agent auto-hébergé dans Docker ».

Clé de registre Windows

Lors de l’exécution d’un agent Windows, vous pouvez rencontrer l’erreur suivante :

Failed to set registry key for long paths. If using a static sync agent please run the following command: "New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\FileSystem' -Name 'LongPathsEnabled' -Value 1 -PropertyType DWORD -Force".Dans ce cas, vous pouvez exécuter le script suivant pour définir cette clé de registre :

if ($env:OS -like "Windows_NT*") {

Write-Host "Running on Windows, will try to set registry key for long paths."

New-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\FileSystem" -Name "LongPathsEnabled" -Value 1 -PropertyType DWORD -Force

}

else {

Write-Host "Not running on Windows."

}