Depuis cette page, vous pouvez fournir les consentements nécessaires à un ensemble d’autorisations et créer les comptes de service dont CoreView a besoin pour importer des données depuis votre tenant.

Application d’intégration

Dans cette section, vous pouvez donner votre consentement à un ensemble d’autorisations requis pour utiliser le Graph API et Office 365 Management API pour collecter les données de rapports depuis votre tenant.

Veuillez noter que le nombre d’intégrations d’applications CoreView peut varier. Nous évaluons votre tenant et, selon sa taille et son volume de transactions, nous générons dynamiquement le nombre nécessaire d’applications pour gérer la charge requise par CoreView.

Instructions pour fournir le consentement

Cliquez sur « Examiner les autorisations demandées » pour continuer. Vous serez redirigé vers l’interface standard Microsoft « Choisir un compte ». Sélectionnez le compte Microsoft 365 auquel le rôle Global Admin a été attribué, le même compte utilisé pour vous connecter.

Un écran affiche ensuite les autorisations demandées. Cet ensemble d’autorisations est requis pour donner le consentement à l’utilisation de Microsoft Graph et Office 365 Management API. Le consentement pour Microsoft Graph et Office 365 Management API accorde un accès en lecture seule.

Vous trouverez la liste détaillée des autorisations demandées par l’application CoreView API Integration à autoriser à cette étape dans l’article credentials and permissions list.

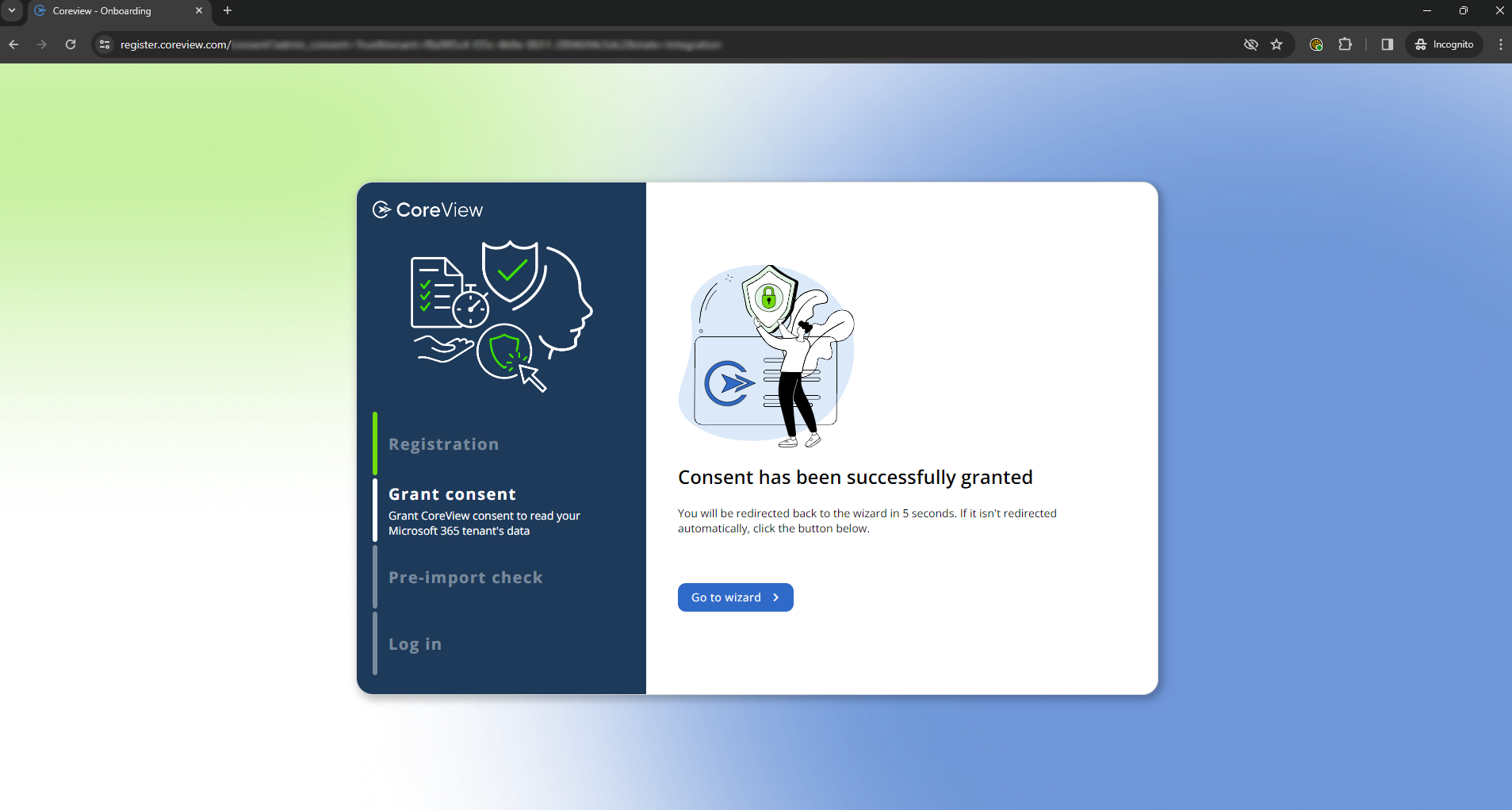

Après confirmation, vous serez redirigé vers une page temporaire. Sous 5 secondes, vous serez ramené à la page de consentement. Si tout s’est bien passé, vous verrez l’écran suivant :

Cliquez maintenant sur « Aller à l’assistant ».

Registration App et création des comptes de service

À cette étape, vous devez créer des comptes de service. Ces comptes sont utilisés pour se connecter à votre tenant et collecter les données de rapports. Vous pouvez les créer :

Automatiquement avec Registration App

Vous pouvez les créer automatiquement à l’aide de Registration App, en accordant les consentements nécessaires.

- Si vous avez terminé l’onboarding après août 2024, Registration App sera automatiquement supprimée une fois le processus terminé.

- Si vous avez terminé l’onboarding avant août 2024, vous pouvez supprimer manuellement l’application depuis Azure une fois le processus d’onboarding terminé.

Manuellement depuis le centre d’administration

En ajoutant manuellement des comptes de service personnalisés, que vous avez au préalable créés dans le Microsoft 365 Admin Center

Rappelez-vous qu’après avoir créé des comptes de service automatiquement avec Registration App, il n’est plus possible de revenir en arrière pour créer des comptes personnalisés manuellement.

Comprendre les comptes de service

Que sont les comptes de service ?

Selon Microsoft, les comptes de service sont des comptes non interactifs qui ne sont liés à aucun utilisateur spécifique. Ils sont généralement utilisés par des services back-end pour permettre un accès programmatique à des applications, mais servent également pour se connecter à des systèmes à des fins administratives.

Quel est le but des comptes de service pour l’onboarding CoreView ?

Pendant la procédure d’import, CoreView crée deux comptes en lecture seule pour votre tenant Microsoft 365.

Ces comptes sont exclusivement utilisés pour la connexion à votre tenant et l’import de données de rapports ; ils ne sont pas autorisés à effectuer des modifications dans votre environnement.

Quelles sont les caractéristiques des comptes de service créés ?

- Ces comptes ne nécessitent pas de licence Office 365.

- Ils sont utilisés uniquement durant la procédure d’import afin de récupérer les données de rapports.

- Ils disposent des autorisations Global Reader et Reports Reader.

- Après la complétion de l’onboarding, vous avez la possibilité de retirer les autorisations données à CoreView Registration App.

Vous trouverez la liste détaillée des autorisations demandées par CoreView Registration App à cette étape dans l’article credentials and permissions list.

Veillez à ne pas supprimer les comptes de service après l’onboarding, sinon l’import de données dans CoreView ne fonctionnera plus.

Veuillez noter que retirer les autorisations affectera la capacité de CoreView à importer des données.

Comment identifier les comptes de service créés dans Entra ID ?

Les comptes de service créés sont visibles dans votre tenant Azure Active Directory selon la convention de nommage suivante :

Si besoin, vous pouvez leur attribuer un autre nom que « Admin Read Only XY » pour les retrouver plus facilement lors de vos recherches.

N’oubliez pas de ne pas modifier le User Principal Name attribué aux comptes de service.

Comment créer des comptes de service

Comment souhaitez-vous créer vos comptes de service ? (Cliquez sur les boutons ci-dessous pour lire les instructions)

Instructions pour créer automatiquement des comptes de service via Registration App

Vous pouvez créer automatiquement des comptes de service en lecture seule en accordant le consentement à l’ensemble d’autorisations requis dans Registration App. Cliquez sur le bouton « Examiner les autorisations demandées ».

Vous verrez l’interface standard Microsoft « Choisir un compte ». Sélectionnez le compte Microsoft 365 auquel le rôle Global Admin a été attribué, le même compte utilisé pour vous connecter.

Un écran affiche ensuite les autorisations demandées qui sont nécessaires pour créer les comptes de service.

Vous trouverez la liste détaillée des autorisations demandées par CoreView Registration App à cette étape dans l’article credentials and permissions list.

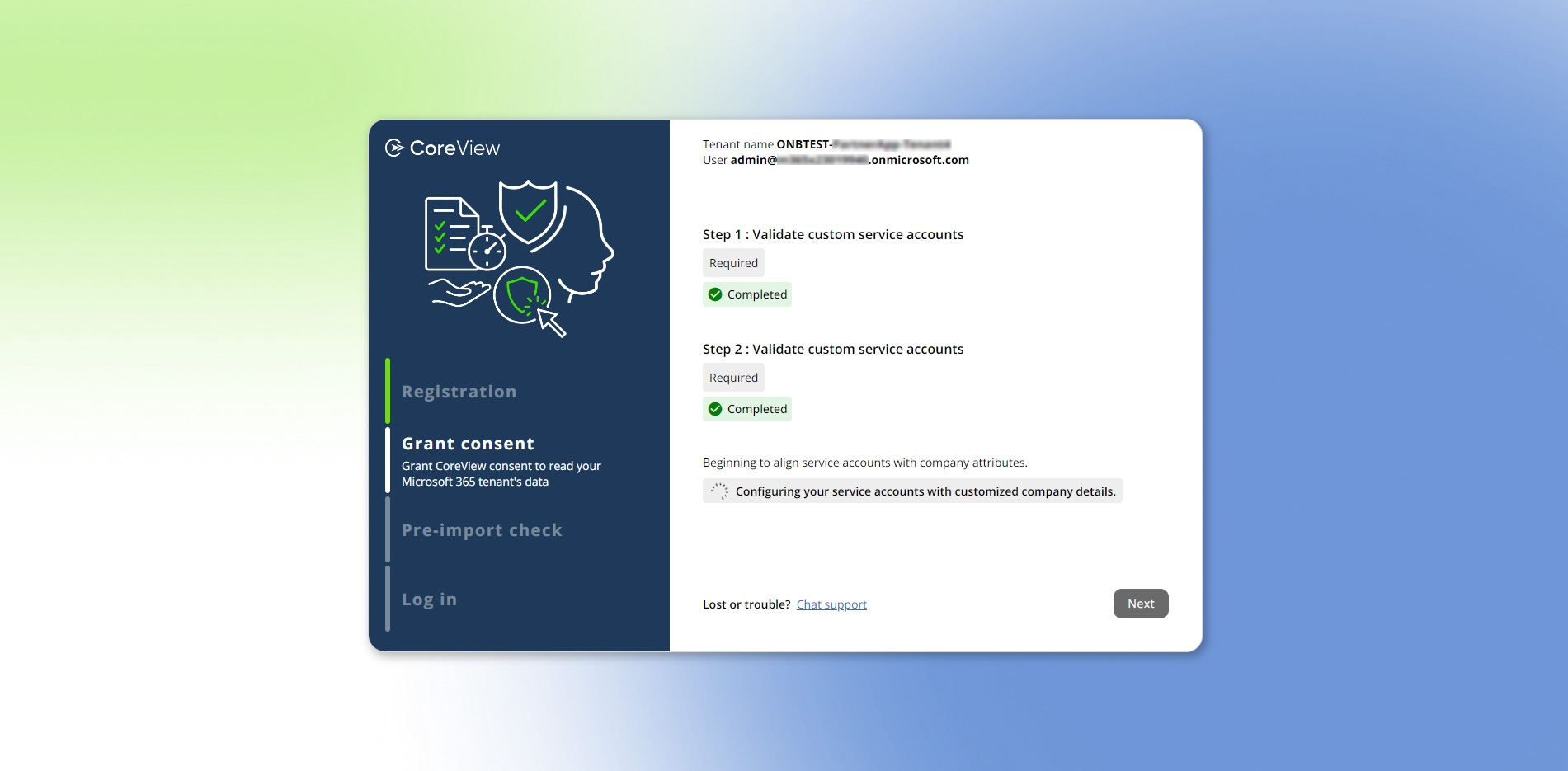

Après avoir donné votre consentement, le processus de création des comptes de service démarre. Restez sur cette page sans la fermer jusqu’à confirmation que les comptes ont bien été créés.

Instructions pour créer des comptes de service personnalisés manuellement

Vous pouvez saisir manuellement des comptes de service préalablement créés dans le Microsoft 365 Admin Center, sans accorder à CoreView d’autorisations supplémentaires. Cliquez sur le lien « En savoir plus sur la création de comptes de service ».

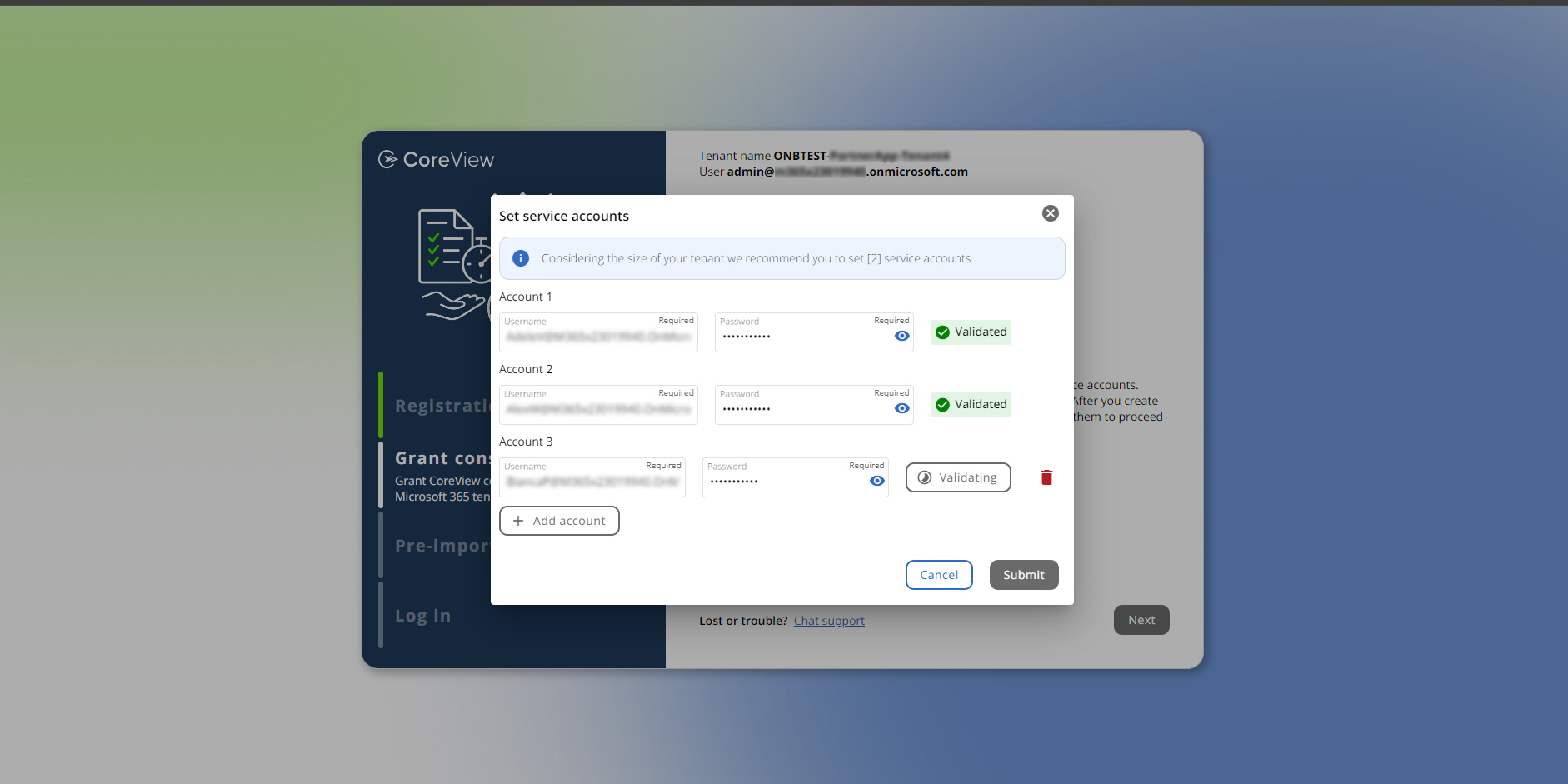

Dans la fenêtre qui s’affiche, cliquez sur « Créer des comptes de service personnalisés ».

Dans le panneau qui s’ouvre, saisissez les identifiants des comptes de service. Selon la taille de votre tenant, il est recommandé de créer entre 2 et 10 comptes de service. Tous les comptes de service requièrent le rôle d’administrateur “Global Reader” et les autorisations “Reports Reader”.

Si besoin, consultez les instructions sur comment créer des comptes de service dans Microsoft 365 Admin Center et comment appliquer les bonnes autorisations.

Une fois les informations saisies, cliquez sur « Valider » pour vérifier les identifiants et autorisations, puis sur « Soumettre » pour continuer lorsque tous les comptes ont été validés.

Après avoir donné votre consentement, le processus de création des comptes de service démarre. Restez sur cette page sans la fermer jusqu’à confirmation que les comptes ont bien été créés.

Si tout s’est déroulé avec succès, vous pouvez poursuivre au checkpoint, puis à l’étape suivante.

Application Configuration Manager Management

Lors de cette étape, activez et donnez votre consentement à l’application Configuration Manager Management pour embarquer Configuration Manager et fournir toutes les autorisations nécessaires à son fonctionnement dans le tenant.

Création du compte de service de gestion

Lors de cette étape, vous pouvez créer des comptes de service de gestion qui vous donnent un accès immédiat aux actions de gestion, aux actions personnalisées et aux workflows dans votre plateforme tenant via CoreView, sans configuration supplémentaire.

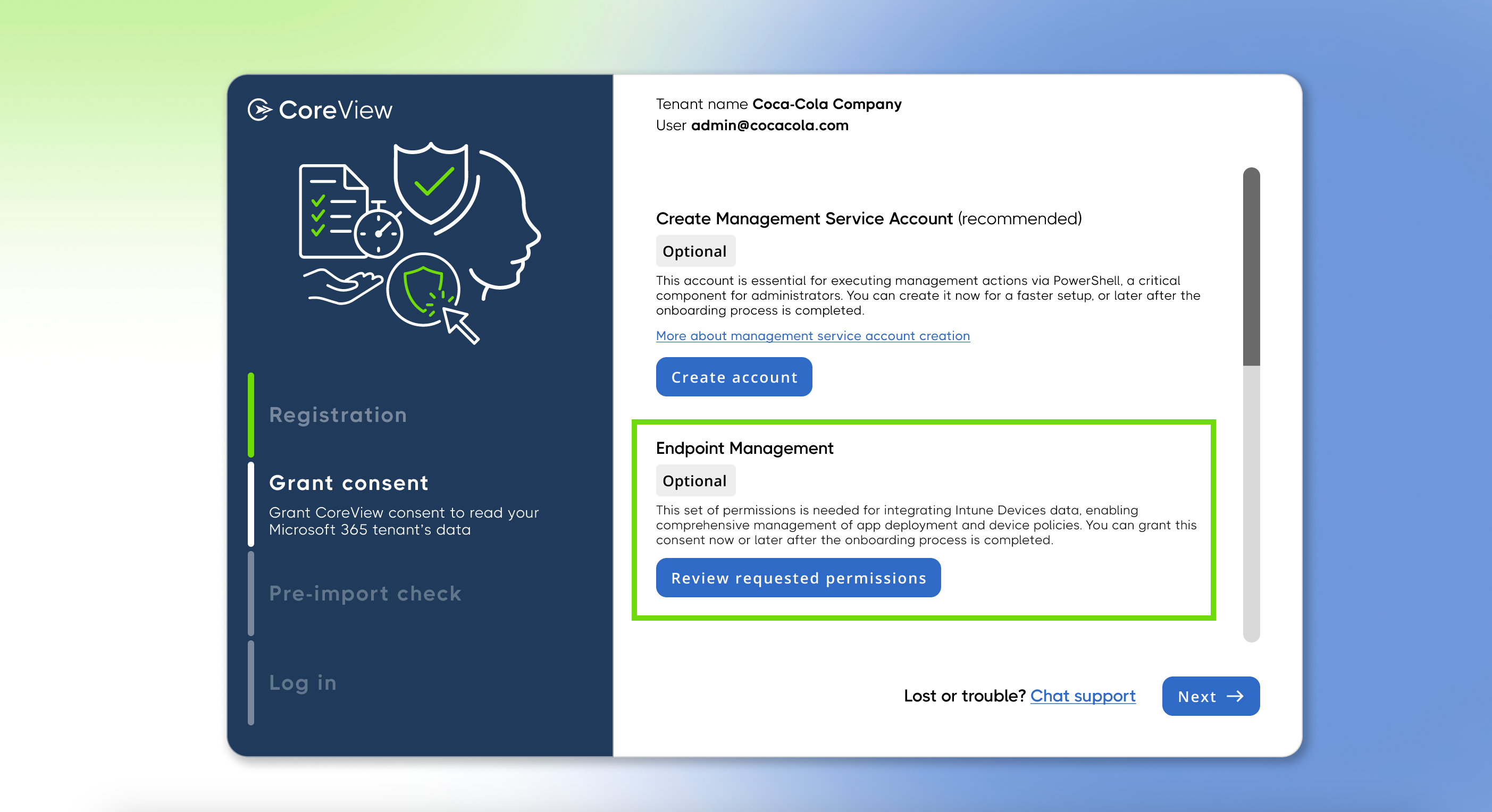

Gestion des points de terminaison

Donner le consentement pour Endpoint Management permet l’intégration immédiate avec Intune. Cela permet un processus de configuration plus fluide, pour une gestion complète des appareils et applications dès le premier jour.

Teams Voice

Si vous avez acquis l’extension Teams Voice, vous devrez accorder les autorisations requises pour importer les données Teams Voice à cette étape. Ainsi, aucune autorisation supplémentaire ne sera nécessaire à l’avenir.

Intégrations

Allez dans la section « Intégrations » pour accorder commodément les autorisations pour SharePoint, OneDrive et BitLocker en une seule fois.

Étape suivante

Cliquez sur « Continuer » pour avancer vers la configuration.